Tecnología

Descubren una seria amenaza a la privacidad de los usuarios de Bluetooth

Un hacker de acción rápida, podría debilitar el cifrado de los dispositivos Bluetooth y posteriormente, espiar las comunicaciones o enviar datos falsificados para controlar un dispositivo, debido a una vulnerabilidad recientemente descubierta.

El ataque basado en esta vulnerabilidad es bastante inteligente: en lugar de romper directamente el cifrado, permite a los piratas informáticos obligar a un par de dispositivos Bluetooth a utilizar un cifrado más débil en primer lugar, lo que hace que sea mucho más fácil de descifrar la clave.

Cada vez que se conectan dos dispositivos Bluetooth, establecen una nueva clave de cifrado.

Ataque “de fuerza bruta”

Si un atacante se interpone en el proceso de configuración de dos dispositivos, podría engañarlos para que se establezcan en una clave de cifrado con un número relativamente pequeño de caracteres.

El atacante aún tendría que realizar un ataque “de fuerza bruta” (descifrar la contraseña mediante un diccionario automatizado), contra uno de los dispositivos para encontrar la contraseña exacta, pero ese ataque podría ocurrir en una mínima cantidad de tiempo, gracias a esta vulnerabilidad.

Sin embargo, para ejecutar este ataque, un pirata informático debería estar presente durante la conexión de los dispositivos Bluetooth, bloquear la transmisión inicial de cada dispositivo; al establecer la longitud de la clave de cifrado y transmitir su propio mensaje, «todo dentro de un período de tiempo limitado»; dice la organización que administra el estándar a nivel mundial.

Se descubre una grave vulnerabilidad en Bluetooth que deja expuestos los dispositivos a posibles ataques https://t.co/7Gl8jnps2u pic.twitter.com/n4tqldgZHf

— xataka (@xataka) August 16, 2019

El atacante tendría que estar presente

El hacker también tendría que estar dentro del alcance y repetir el ataque cada vez que quisiera entrar de nuevo.

Por esta razón, los expertos recomiendan tener apagado el sistema Bluetooth cuando el usuario se encuentre en lugares muy concurridos, como por ejemplo aeropuertos, terminales, centros comerciales, eventos públicos, etc.

No todos los dispositivos son vulnerables tampoco. La falla solo se aplica a dispositivos Bluetooth tradicionales, no a los Bluetooth LE (Low Energy), que se usan con frecuencia en dispositivos de baja potencia; algunos dispositivos Bluetooth pueden tener una protección incorporada, al incluir una contraseña mínima codificada.

Descubren una seria amenaza a la privacidad de los usuarios de Bluetooth. Foto: fuentes.

Vulnerabilidad que por ahora no se puede solucionar

La organización detrás de Bluetooth no puede solucionar la falla, pero protegerá contra ella en el futuro al recomendar que se implemente una longitud mínima de contraseña en dispositivos vulnerables.

Por ahora, «no hay evidencia» de que la vulnerabilidad se haya utilizado de manera maliciosa. Fue descubierto por un grupo de investigadores que presentaron su trabajo en el Simposio de Seguridad USENIX.

Llamaron a la vulnerabilidad el ataque KNOB, abreviatura de «Negociación clave de Bluetooth».

Con información de: ACN|Xataka|TheVerge.com

No dejes de leer: What3words: la aplicación que literalmente puede salvarte la vida

Tecnología

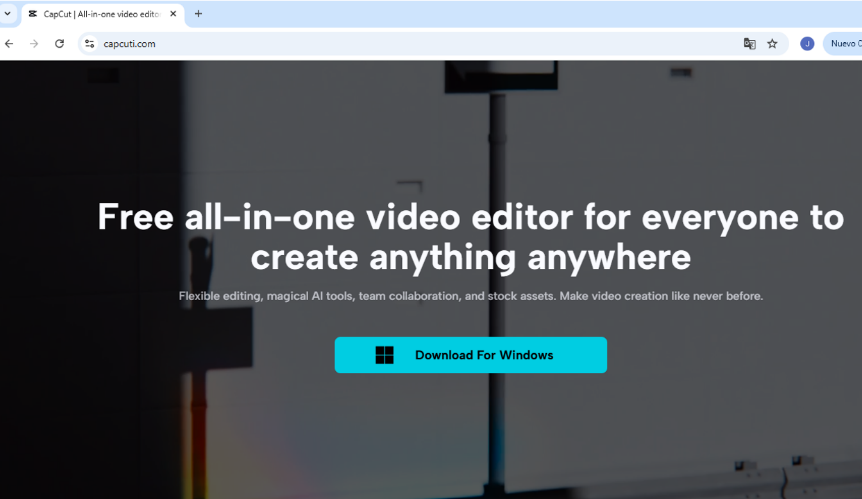

ESET detecta un sitio falso que se hace pasar por la popular app CapCut para distribuir malware

La empresa de ciberseguridad ESET alertó sobre una campaña maliciosa que utiliza un sitio web falso para suplantar la identidad de la popular aplicación de edición de video CapCut, con el objetivo de distribuir malware a los usuarios.

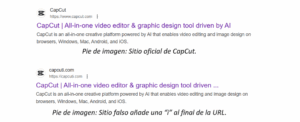

Según el reporte, el sitio fraudulento emplea una URL casi idéntica a la oficial, agregando una letra al final del dominio: www.capcuti.com en lugar de www.capcut.com.

Esta diferencia mínima puede pasar desapercibida para usuarios desprevenidos que buscan la app en Google o acceden a través de anuncios en redes sociales.

«Probablemente este sitio falso haya sido promovido a través de anuncios en los resultados de Google para intentar engañar a usuarios desprevenidos», explicó Camilo Gutiérrez Amaya, jefe del Laboratorio de Investigación de ESET Latinoamérica.

Además de la URL, los atacantes replicaron la estética del sitio oficial, lo que aumenta la credibilidad del engaño.

ESET también detectó que el certificado HTTPS del sitio falso es válido entre el 8 de abril y el 7 de julio de 2025, lo que sugiere la duración estimada de la campaña.

La advertencia se suma a otros casos recientes en los que cibercriminales aprovechan la popularidad de aplicaciones masivas como CapCut —que cuenta con más de 300 millones de usuarios activos mensuales— para distribuir software malicioso.

Con información de nota de prensa

Te invitamos a leer

“Hamlet” se prepara para conmover al público en la sala Rajatablade Caracas

Infórmate al instante únete a nuestros canales

WhatsApp ACN – Telegram NoticiasACN – Instagram acn.web – TikTok _agenciacn – X agenciacn

-

Nacional16 horas ago

Nacional16 horas agoUtensilio artesanal de madera que potencia el sabor y la calidad de tus recetas

-

Deportes19 horas ago

Deportes19 horas agoMarineros aplicó nocaut y barrida a Líderes para liderar la LMBP

-

Nacional10 horas ago

Nacional10 horas agoUCV y UCAB mejores universidades de Venezuela

-

Deportes17 horas ago

Deportes17 horas agoJonrones y triunfos criollos en jornada de Grandes Ligas (+ videos)