Tecnología

Una nueva vulnerabilidad en Windows 10 fue parcheada «silenciosamente»

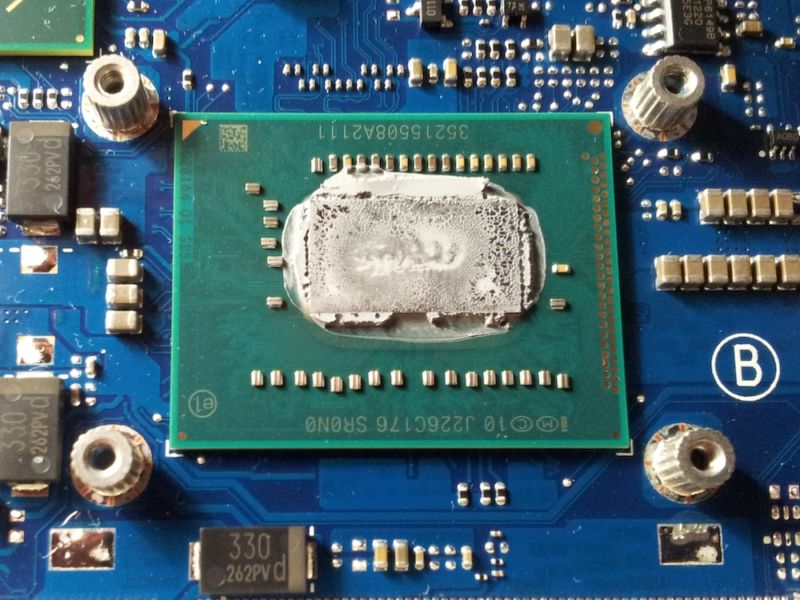

Microsoft lanzó el mes pasado una actualización silenciosa que mitigó una grave vulnerabilidad en todas las CPU que Intel ha introducido desde 2012, dijeron el martes investigadores que descubrieron la falla.

La vulnerabilidad, descubierta y notificada en privado a Intel hace 12 meses, residía en cada CPU que Intel ha introducido desde al menos su línea de procesadores Ivy Bridge y posiblemente antes, dijo al medio digital Arstecnica un investigador de la empresa de seguridad Bitdefender.

Al abusar de una capacidad de rendimiento conocida como ejecución especulativa, los atacantes pueden abrir un canal lateral que pierde claves de cifrado, contraseñas, conversaciones privadas y otros secretos que normalmente están fuera de los límites.

El ataque demostrado en un trabajo de investigación publicado por Bitdefender es similar a los divulgados en enero de 2018 bajo los nombres de Spectre y Meltdown.

Microsoft “parcheó” silenciosamente Windows 10

Los parches lanzados por Microsoft al mismo tiempo mitigaron en gran medida esos ataques. El aviso de Microsoft describió la falla que ocurre «cuando ciertas unidades centrales de procesamiento (CPU) acceden especulativamente a la memoria», sin mencionar a Intel ni a ningún otro fabricante de chips.

Los investigadores de Bitdefender, mientras tanto, dijeron que probaron dos chips AMD y no encontraron evidencia de que ninguno de los dos estuviera afectado.

Los investigadores de Bitdefender descubrieron que una instrucción de chip conocida como SWAPGS hizo posible revivir el canal lateral, incluso en sistemas que tenían instaladas las mitigaciones anteriores.

Se llama a SWAPGS cuando un evento informático cambia de una función de tierra de usuario menos confiable a una función de kernel más sensible.

Bitdefender demostró la vulnerabilidad

Las vulnerabilidades de prueba de concepto desarrolladas por Bitdefender invocaron la instrucción para desviar contenidos normalmente restringidos a la memoria del núcleo en la memoria del usuario.

«Lo que hemos encontrado es una forma de explotar la instrucción SWAPGS que cambia del modo de usuario a modo kernel; de tal manera que podríamos llevar a cabo un ataque de canal lateral», declaró Bogdan Botezatu, director de investigación e informes de amenazas de Bitdefender.

La ejecución especulativa intenta hacer que las computadoras funcionen más rápido; al predecir las instrucciones antes de que una aplicación o sistema operativo las dé realmente. Cuando una instrucción predicha en realidad no se cumple; se supone que debe descartarse como si no tuviera ningún efecto.

Ejecución especulativa del procesador

La investigación de Specter and Meltdown, sin embargo, mostró que los efectos aún se pueden encontrar en las características arquitectónicas; de nivel más bajo del procesador Intel.

Las instrucciones ejecutadas especulativamente pueden cargar datos en la memoria caché aunque la instrucción se cancele más tarde.

Esos datos pueden ser detectados e inferidos por otros procesos; ya que acceder a ellos será un poco más rápido que si no se almacenara en caché.

Otros datos en el procesador, incluidas las predicciones sobre qué rama de instrucción se debe seguir, también se pueden buscar pistas sobre información confidencial.

Todos los CPU Intel están afectados

La vulnerabilidad encontrada por Bitdefender afecta a todos las CPU de Intel que admiten SWAPGS y otra instrucción llamada WSGRBASE.

Los investigadores de Bitdefender dijeron que, como mínimo, esto incluye todas las líneas de procesadores desde Ivy Bridge.

Microsoft silenciosamente parcheó la vulnerabilidad durante la actualización del mes pasado el martes. Microsoft dijo que la solución funciona al cambiar la forma en que la CPU accede especulativamente a la memoria.

La solución no requiere una actualización de microcódigo de los fabricantes de computadoras. La vulnerabilidad ha sido identificada bajo el número CVE-2019-1125.

Con información de: ACN|Genbeta|Arstechnica.com

No dejes de leer: Ejercito Norteamericano estrena lentes de realidad aumentada

Tecnología

De viral a vulnerable: los peligros ocultos tras tu imagen al estilo Ghibli

Carlos López, gerente de soporte y capacitación de ESET Venezuela, subraya que, si bien la mecánica difiere de previas aplicaciones virales, los peligros fundamentales persisten al entregar información personal en el entorno digital.

La popular tendencia de generar imágenes estilo Studio Ghibli mediante IA implica riesgos de privacidad al compartir datos faciales. La incertidumbre sobre el resguardo y el posible uso futuro de esta información es latente.

En este sentido, ESET advierte sobre la cesión de datos biométricos.

Alerta inminente

López recuerda la preocupación suscitada por aplicaciones que solicitaban permisos innecesarios al acceder a las galerías de los usuarios. En el caso actual, el riesgo no radica tanto en los permisos de una aplicación, sino en la cesión voluntaria de información sensible.

“Estamos entregando nuestra imagen, fotografías de nuestros rostros y hasta de familiares y entornos empresariales. El interrogante crucial es qué tanto control tenemos sobre ese material una vez compartido, a quién se entrega y si existen garantías sólidas de su resguardo”, comenta.

La masificación de estos servicios, aunque realicen esfuerzos en seguridad, no elimina la posibilidad de vulneraciones. Carlos López plantea la inquietud sobre el destino de millones de imágenes faciales almacenadas en estas plataformas en caso de un fallo de seguridad.

Respecto a las vulnerabilidades específicas, López advierte sobre la incertidumbre del uso futuro de las imágenes entregadas. “Si bien la finalidad inmediata es la generación del filtro, desconocemos si estas imágenes serán utilizadas en publicidad, vendidas o empleadas para el desarrollo de nuevas funcionalidades. Al ceder nuestras imágenes, otorgamos a terceros la potestad de utilizarlas a su discreción”.

Medidas preventivas

En cuanto a medidas preventivas, el gerente de soporte y capacitación de ESET Venezuela enfatiza la pérdida de control una vez que la información se publica o se entrega a estos servicios.

“Al aceptar los términos de servicio, cedemos un control absoluto sobre nuestras imágenes”.

Ante el deseo de participar en tendencias virales, recomienda una conducta responsable, evitando incluir terceros no consentidos, información personal sensible visible en las imágenes (como matrículas de vehículos) o detalles que faciliten la geolocalización.

En este contexto, ESET Venezuela considera necesaria la implementación de regulaciones más específicas que obliguen a los proveedores de servicios a proteger la información personal de sus usuarios.

“Es fundamental que existan normativas que garanticen la protección adecuada de los datos que los usuarios confían a estos servicios”, concluyó Carlos López.

Para obtener más información, visite el sitio web de ESET: https://www.eset.com/ve/.

Con información de nota de prensa

Te invitamos a leer

Ahora podrás ver tus programas y películas de Netflix en HDR10+ en los TV de Samsung

Infórmate al instante únete a nuestros canales

WhatsApp ACN – Telegram NoticiasACN – Instagram acn.web – TikTok _agenciacn – X agenciacn

-

Nacional21 horas ago

Nacional21 horas agoEPA fortalece su compromiso social con jornadas de voluntariado

-

Sucesos22 horas ago

Sucesos22 horas agoDetenido el femicida de Kahirelys Duarte, crimen ocurrido en Guacara

-

Espectáculos22 horas ago

Espectáculos22 horas agoResistencia regresa a los escenarios con concierto en el Centro Cultural Chacao

-

Carabobo22 horas ago

Carabobo22 horas agoAlcaldía de Puerto Cabello ofrece prótesis dentales gratuitas a adultos mayores